核心概念同时持有不同到期日和不同行权价的期权头寸。最常见的构成是:

买入一份长期期权

卖出一份短期期权,行权价与长期期权不同

这个策略之所以叫“对角”,是因为它在期权T型报价表上,头寸位于一条对角线上(既不在同一行/到期日,也不在同一列/行权价)

盈利维度

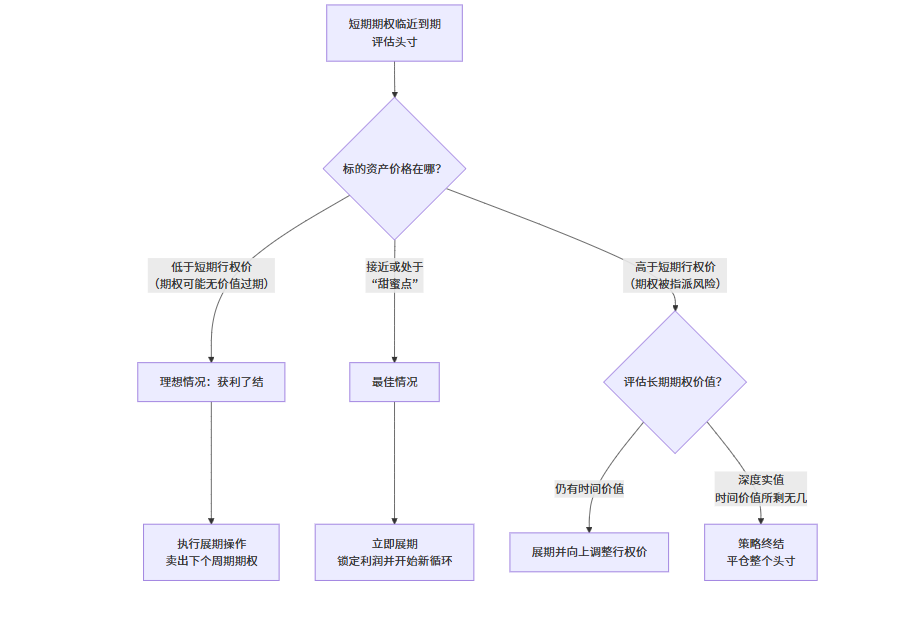

时间价值衰减:卖出的短期期权会随着时间推移而快速流失时间价值。这是该策略的主要收入来源。

短期时间衰退很快的

降低持仓成本:卖出短期期权所获得的权利金,可以直接降低买入长期期权的总成本。

方向性投机:策略的最终盈利潜力与标的资产的价格方向相关,通常建立在温和看涨或温和看跌的预期之上。

低波动

隐含波动率变化:如果卖出的短期期权IV较高,而买入的长期期权IV较低,策略可能从IV的下降或期限结构中获利。

常见类型看涨对角

适用于温和看涨的市况

构建方式

买入 一张长期(例如,6-24个月后到期)的看涨期权。

卖出 一张短期(例如,1-2个月后到期)的、行权价更高的看涨期权。

深虚

两个期权的标的资产相同

损益特征

最大盈利:有限。发生在短期期权到期时,标的资产价格略低于或等于卖出的短 ...

直接买入认购认沽,迟早g

重要前提

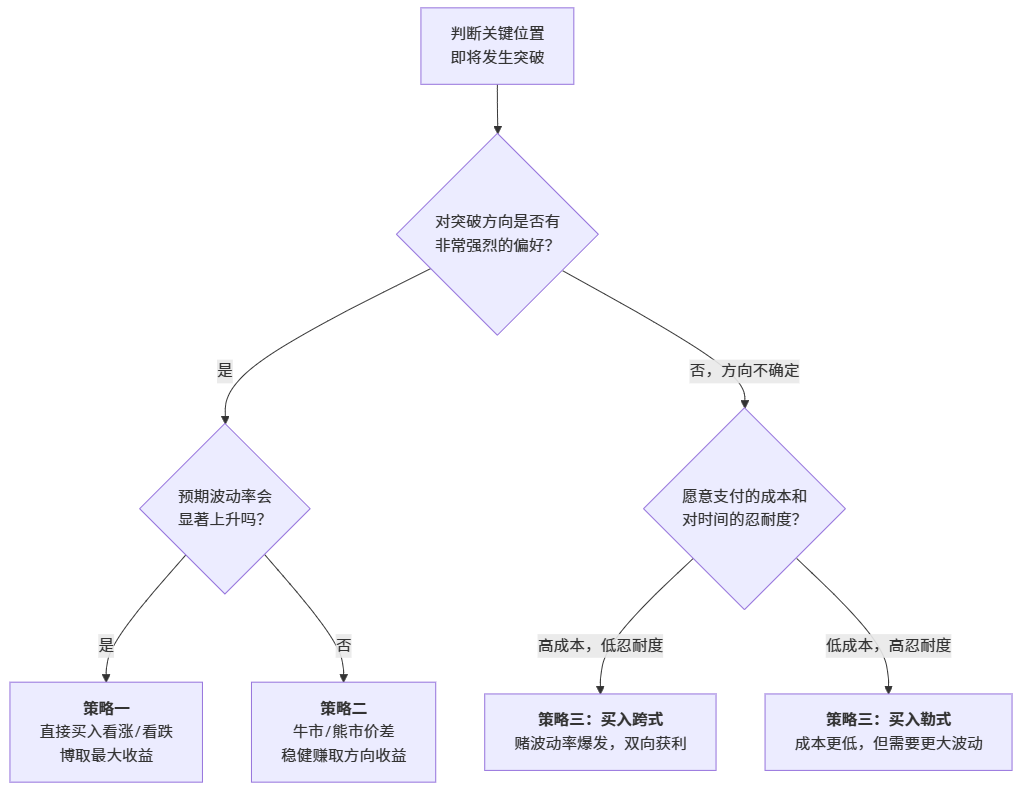

突破行情通常波动率会扩大

但不能保证100%,所以还是有风险的

策略

直接买入看涨/看跌

牛市/熊市价差

跨式/勒式

以上3种策略,第一种是大部分做突破采用的期权策略,但是很坑啊,其实主力会控盘,控波动率,这个深有体会,比如国庆前对二甲苯,期权持仓量很大,而且原油暴涨,但是着货就是不涨或者波动很低,就是主力在控盘,磨损。所以看似很有效的策略,但是实际过程中,特别搞心态。评论区一堆破防的。所以为了应对这种情况,才提出了23策略,他们的比较如下:

策略

核心赌注

优点

缺点

最适合您的场景

1. 直接买入看涨/看跌

方向 + 波动率

潜在收益无限

成本高;受时间和波动率衰减双重打击

强烈单向波动 您不仅看对方向,还预期波动率会急剧放大。

2. 牛市/熊市价差

纯方向

成本低;对时间和波动率不敏感

收益有上限

高胜率但温和突破 您能看对方向,但不确定波动率是否会配合。

3. 跨式/勒式

纯波动率

方向中性,无论涨跌,波动就能赚钱

成本最高;对时间和波动率衰减最敏感

...

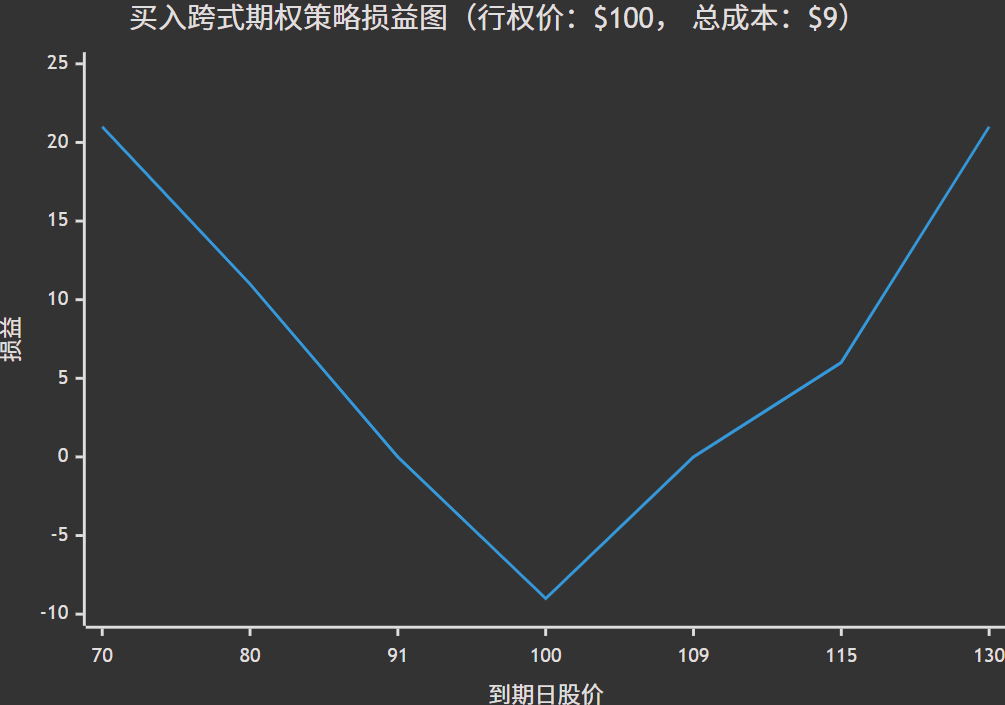

基础认识跨式期权策略是指在买入(或卖出)相同数量的具有相同标的资产、相同行权价和相同到期日的看涨期权和看跌期权

它主要分为两种:

买入跨式期权: 同时买入一张看涨期权和一张看跌期权。

卖出跨式期权: 同时卖出一张看涨期权和一张看跌期权。

性质:方向中性,赌波动

买入跨式期权

核心思想:投资者预期标的资产价格在未来会有剧烈波动,但不确定波动的方向(是暴涨还是暴跌)。策略的盈利不依赖于价格的涨跌方向,而是依赖于价格波动的幅度。

适用场景:【敲重点!!】

重大事件发布前:如财报季、FDA新药审批、央行议息会议、产品发布会等。这些事件极有可能导致股价大幅波动。

技术面上,股价处于关键支撑/阻力位,即将选择方向突破。

市场隐含波动率较低时,买入期权成本相对便宜,如果预期未来实际波动率会升高,此策略尤为有效。

做期货的,如果胜率高,做突破的,可以参考场景1和2,2要注意事件针对的品种

具体操作

选择标的资产

选择到期日

选择一个行权价

买入1张该行权价和到期日的看涨期权。

买入1张该行权价和到期日的看跌期权

盈亏结构分析

成本(最大亏损):构建成本 = 看涨期权权利金 ...

具体八字就不展示了,这里主要记录一下相关的解析

基本信息

日主:乙木【坐酉金,看着我都害怕,哈哈哈】

宜泄秀生财,次取财官,忌再扶身(印)

五行:木金

阴阳:阴

强弱: 中度偏强

用神:火

炎热火旺,宜水润、忌再燥

喜神:土、水

忌神:水

解读总体一句话:身处压力之下的坚韧藤萝

日主为乙木,生于盛夏之末的未月。乙木,在五行中象征着藤萝、花草,其本质柔韧、灵动,善于攀附与变通,生命力极为顽强。生于未月,土燥木渴,天生就处在一个需要努力寻找水源和养分的环境中,有坚韧不拔、适应力强的核心特质。

命局最显著的特征是“财杀相生,身杀两停”。月柱辛未,天干七杀(辛金)透出,坐下偏财(未土);日柱乙酉,日主乙木自坐七杀(酉金)。七杀代表着压力、挑战、规则与突破,它像一把悬在头顶的利剑,时刻鞭策。而财星(年柱己土、时柱戊土、月支未土)则源源不断地生助七杀,这构成了一幅“压力山大”的画面。

年支卯木与时支寅木是乙木的强根,如同藤萝有了粗壮的树干可以依附,有足够的力量去“担”起这份沉重的财与杀。形成了一种动态的平衡:压力越大,反弹力和奋斗精神就越强。不是温室里的花朵,而是能在峭壁上迎风生长的坚 ...

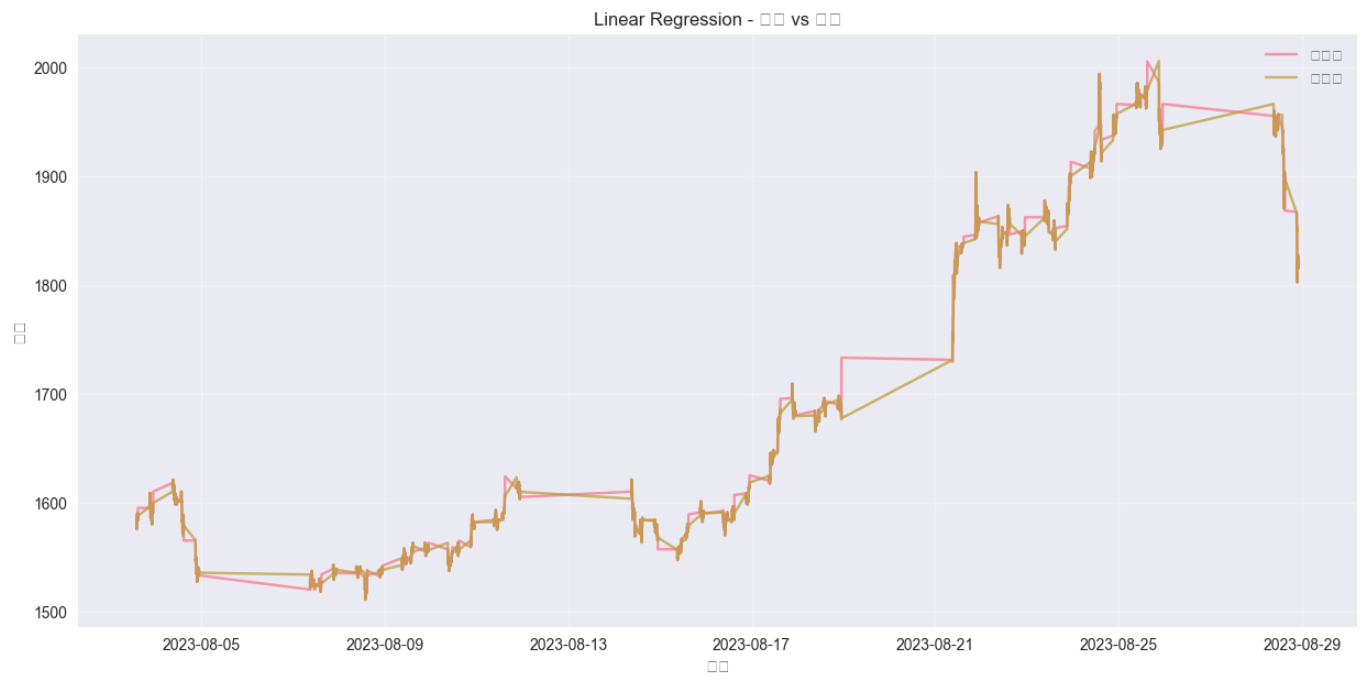

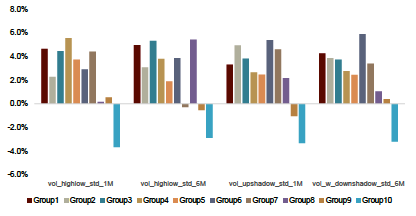

前言这篇帖子主要是用机器学习算法,以常见的量价因子为例,测试价格预测能力,涉及的量价因子如下:

价格趋势因子

移动平均类

SMA_5

SMA_10

SMA_20

EMA_5

EMA_10

EMA_20

动量指标

MACD

MACD_signal

MACD_hist

波动率因子

RSI

其他相关因子

volume

open_oi

close_oi

returns【收益率】

基础

open

high

low

close

图片中文乱码,懒得改了,不影响阅读

数据来源,可以参考这篇文章:金融数据采集 | FlyDay

必要库导入123456789101112131415161718192021import pandas as pdimport numpy as npimport matplotlib.pyplot as pltimport seaborn as snsfrom sklearn.model_selection import train_test_split, TimeSeriesSplit, GridSearchCVfrom sklearn.pre ...

健身已经锻炼了一段时间了,这次体重真的在涨了,已经能看出肌肉线条了,嘿嘿,胸肌也明显了。

生活刷了一部剧,叫《绝命毒师》,其实这部剧很早之前就有朋友给我推荐了,记得强力推荐了好久,但是一直都没有去看,我也很久没有看新剧或者电影了,但是其实屯了很多库存,绝大部分的库存都是朋友推荐的,哈哈哈,想想现在背了好多账,就像这个月看的《绝命毒师》,记得是4年前给我推的了。嗯嗯~现在还有好多库存,一个一个来。只有闲下来的时候,才有心情去看。

有空再补充观后感

918那天被组织抓取看电影了,就是看那个《731》,评价就是思想上的教育,艺术上的折磨。

心情

9.8 回想起我消极的状态,那就是虚无。但是就像很早之前说的,一个理性和感性的矛盾体,越想要虚无,却越难做到,甚至会放大感官,会逼迫自己,从所有的蛛丝马迹中找到一些东西,但是却是赤裸裸被虚无,这时候,理性的一面告诉我,看吧,长记性了没?你明明知道一切,知道真相,但是自己却一直纠结,不肯相信。

你其实也知道,只有把感性的一面服从于理性的一面,接受我所有的感性并没有它们值得归属的去处,最终的感性自成孤岛。 也不知该怎么办,害。

9.20 真的好想她 ...

54942d6f60b41682f85c2b59a4f69f758fc0295864aeacea88f88201629a2bf97e966301ec96bb9a1b04466058a57b8e4e9c9ca25e8515c5efaebdada767c1f637f15e9bcbd935b41e0b3c1c1f563bf22ac92d45ff8744bcd20825843a33e4df0b249bb55bb4fba5ba3616ef89acb0d8d6bff34e55c5b98710d96b25e534b0eb5dfcc727c4929da409643f4a72e911296232c5a33cb1198cf6151a78df4e3239155c5f38559b1e190cbd542b9a77fe337f7079395bfdc212310946a4c1a975a11e59aaec23161bb455a4a140fb558e5662c9786c124601ea8f19ff61c675a85620600a03b249d39a6ccbe00663d1ec20495c0b4cbe71e14fa ...

在当今的量化领域,尤其是在成熟的期货市场上,量价因子基本已经失效了

为什么量价因子效果在衰减?主要是3个原因:

市场有效性与因子拥挤

信息反应滞后

缺乏基本面的“锚”

市场有效性与因子拥挤常见的指标,如MACD、RSI、boll等等,这些都是基于简单量价的因子,已经发现和使用几十年了,成为了共识,因为被大家所熟知使用,那么超额收益Alpha就会被稀释,这个就是因子拥挤,大量的资金追逐同样的信号,就会导致窗口迅速关闭,甚至会产生反作用。

信息反应滞后量价数据是市场交易行为的结果,而不是原因。基于历史量价数据推导未来走势,本质上是基于“历史会重演”的假设。但当市场结构发生变化或出现前所未有的黑天鹅事件时,这类因子很容易集体失效。

缺乏基本面的“锚”期货价格的根本驱动在于商品的供需基本面。库存低了、产地天气恶劣、下游需求旺盛,这些才是价格长期走势的底层逻辑。

行情因子现阶段还有什么用?组合过滤器和timing工具

基本面因子决定 “做什么” (Which)—— 例如,通过库存和利润数据判断应该做多螺纹钢还是做空铁矿石

量价因子决定 “何时做” (When)—— 例如,即使基本面看多,也等 ...

54942d6f60b41682f85c2b59a4f69f75e63afafae687b078ace83428221fd63980dada6625505ce71023d70f40f41784515980e219efa69164d2672629358e3a901775c0836bd560adbc83b2bafdd07d96bab79b175927b5d161270ad640e288a3294c73e020e9928d77c9c0a6b8e105d65aeb1e212b7f2b889242c26478e9e9dcd05982460e3668e5c6f20edd3348fcc5ffedfef81091d9cd13e9e27c8d9fdf578f87fe92a0638119ee87623df651ce9d41a5a648f019eca257907a45b2aa7bb61e8cf3c7e50092d905d4c84ec29aeedc31ac0cfd9b215f36cd9e16fcc1f03e8bbc71c9c7052c17dd08f7b58603268d81df2d5bbbf5718df ...

Correlation analysis

pre { line-height: 125%; }

td.linenos .normal { color: inherit; background-color: transparent; padding-left: 5px; padding-right: 5px; }

span.linenos { color: inherit; background-color: transparent; padding-left: 5px; padding-right: 5px; }

td.linenos .special { color: #000000; background-color: #ffffc0; padding-left: 5px; padding-right: 5px; }

span.linenos.special { color: #000000; background-color: #ffffc0; padding-left: 5px; padding-right: 5px; }

.highlight .hll { ...